BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%Autor de este artículo: yudan@slow fog security team

Prólogo

Esta mañana, se sospecha que bZx ha sufrido un segundo ataque, la diferencia es que esta vez el objetivo es el par comercial ETH/sUSD, pero algunas personas pueden tener dudas, ¿no es sUSD una moneda estable frente al USD? ¿Se puede atacar esto? ¿Cuál es exactamente el método de ataque? Con tales dudas, ante este incidente, el equipo de seguridad de SlowMist revisará los dos procesos de ataque.

En el primer ataque, el atacante combinó el préstamo Flash y el préstamo en Compound para atacar bZx, que se dividió principalmente en los siguientes pasos:

Prestado 10,000 ETH de dYdX

Tomó prestados 112 BTC con 5500 ETH de Compound y se preparó para vender

Fui a bZx para usar 1300 ETH en corto con un apalancamiento de 5 veces e intercambié 51.345576 BTC, y el BTC intercambiado aquí se obtuvo a través de Kyber Network. Sin embargo, Kyber Network finalmente llamó a Uniswap para obtener el precio. Después de completar el apalancamiento de 5 veces. , Los 51 BTC intercambiados en realidad elevaron el precio de BTC/ETH en UniSwap, y el precio de intercambio fue 1/109, pero de hecho el precio del mercado no subirá tanto

Use los 112 BTC prestados de Compound para vender en UniSwap. Dado que el apalancamiento de 5 veces en bZx en el tercer paso ya ha elevado el precio, debe ser rentable vender ETH en este momento y luego vender 6871 ETH

Devolver el préstamo en dYdX

El segundo ataque es ligeramente diferente al anterior, pero el núcleo es controlar el precio de la máquina oracular y obtener ganancias manipulando el precio de la máquina oracular.

Nota: WETH que aparece a continuación es el token tokenizado de ETH, que se puede considerar colectivamente como ETH. La relación de intercambio con ETH es 1:1

Análisis detallado

El hash de transacción de este ataque es:

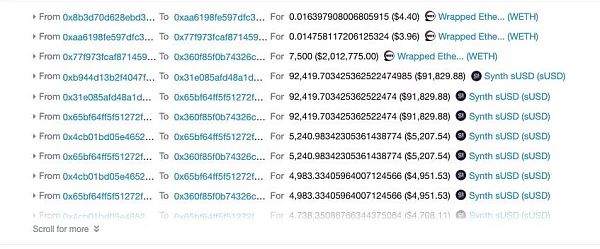

0x762881b07feb63c436dee38edd4ff1f7a74c33091e534af56c9f7d49b5ecac15 A través del análisis en etherscan, podemos ver que se produjo una gran cantidad de transferencias de tokens en esta transacción.

Datos: Los grandes tenedores que tienen entre 1000 y 10 000 BTC todavía se están acumulando: Santiment, una empresa de análisis de encriptación, dijo en Twitter que con esta ronda de aumento de Bitcoin, nuestros datos muestran varios comportamientos de tenedores de diferentes tamaños:

- Mantenga 0.1-1.0 BTC: comience a vender a $ 13,500;

- Mantenga 1.0-10 BTC: comience a vender a $ 15,200;

- Mantenga 100-1000 BTC: comience a vender a $ 18,000;

- Tenencia 1000-10000 BTC: aún acumulando. [2020/11/25 22:07:04]

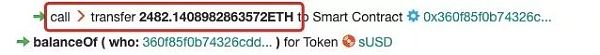

Entre tantas transacciones de transferencia, el atacante compró 20 sUSD en total y finalmente abandonó el mercado con una ganancia. Entonces, ¿cómo operó el atacante? Usamos el explorador de bloques bloxy.info para un análisis más detallado.

1. Preparación

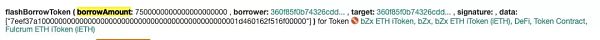

Al igual que la primera vez, el atacante primero necesita pedir prestada una cierta cantidad del préstamo Flash para iniciar este ataque. El primer ataque es pedir prestado 10,000 ETH de dYdX. Esta vez, el atacante elige comenzar con el préstamo Flash respaldado por bZx. , tomando prestados 7500 ETH.

2. Servir

Después de completar el préstamo de bZx, el atacante comenzó a comprar sUSD a través de Kyber. Por primera vez, usó 540 ETH para comprar 92 419,7 sUSD. Esta operación redujo instantáneamente el precio de WETH/sUSD y aumentó el precio de sUSD. El índice de conversión de esta transacción es de aproximadamente 1:170, y Kyber finalmente se convierte a través de UniSwap, por lo que el WETH/sUSD de Uniswap está en un nivel bajo en este momento y, a su vez, el sUSD/WETH aumenta.

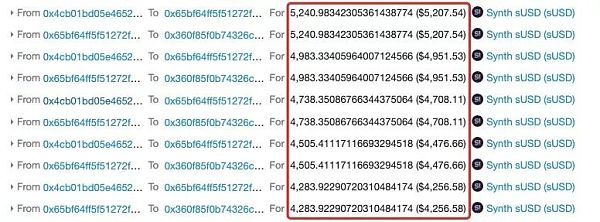

Después de completar el primer intercambio de 540 ETH, el atacante volvió a realizar 18 intercambios de pequeña cantidad en Kyber, usando 20 ETH para intercambiar sUSD cada vez. Podemos ver en etherscan que la cantidad de sUSD devuelta por cada intercambio está disminuyendo constantemente.

Esto muestra que el precio de sUSD/WETH subió aún más, lo que exacerbó el precio de sUSD/WETH en Uniswap, momento en el que el precio ya había alcanzado su punto máximo, alrededor de 1:157.

Después de completar los dos pasos anteriores, el atacante ha completado los preparativos previos a la caza y puede comenzar a atacar en cualquier momento.

3. Un hoyo en uno

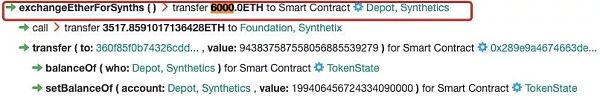

Después de completar el aumento de sUSD/WETH, el atacante necesita recolectar una gran cantidad de sUSD en este momento para prepararse para el posterior intercambio de WETH. Para lograr este objetivo, el atacante inicia la compra de sUSD de Synthetix. Al enviar 6000 ETH a Synthetix para comprar sUSD, el sUSD en Synthetix se agota directamente y el contrato de Synthetix devuelve 2482 ETH al atacante.

Después de completar las operaciones anteriores, el atacante lanza directamente un ataque general sobre bZx y usa directamente un total de 1,099,841 sUSD obtenidos de la operación anterior para intercambiar WETH con bZx. En este momento, bZx aún necesita verificar el precio de los sUSD/ de Uniswap. WETH, y este El precio ha sido elevado artificialmente por el atacante. En este momento, 1,099,841 sUSD se pueden intercambiar por una gran cantidad de WETH. En esta transacción, se intercambió un total de 1,099,841 sUSD por 6792 WETH. En este momento, el el ataque ha sido completado.

4. Devolver el préstamo

Después de completar el ataque a bZx, devuelva 7500 ETH a bZx, complete el proceso de préstamo flash, venga de bZx y luego regrese a bZx, lo que también provocó que bZx sufriera pérdidas.

Revisión

Al analizar los métodos de ataque del atacante, contamos los gastos e ingresos del atacante durante el ataque.

7500 => préstamo flash bZx +2482 => devolución de Synthix +6792 => uso de sUSD para intercambiar WETH en bZX = pago de 16774 ETH

540 + (20*18) => Subir sUSD/WETH precio+6000 => Comprar en corto sUSD+7500 => Devolver bZx préstamo flash=14400 ETH El ingreso total es: 16774 - 144002374 = 2374 ETH

Consejos de defensa

La razón principal de los dos ataques es que los cambios drásticos en el precio de Uniswap eventualmente llevaron a la pérdida de activos. Este debería ser un comportamiento normal del mercado, pero a través de la manipulación maliciosa del mercado, los atacantes pueden bajar el precio de varias maneras. causando pérdidas a la parte del proyecto. En respuesta a este tipo de ataque con fines de lucro mediante la manipulación del mercado, el equipo de seguridad de SlowMist brinda las siguientes sugerencias:

Cuando la parte del proyecto utiliza la máquina Oracle para obtener precios externos, debe establecer un mecanismo de seguro. Cada vez que intercambie tokens, debe guardar el precio de intercambio del par de transacciones actual y compararlo con el precio de intercambio guardado la última vez. Si fluctúa demasiado Grande, la transacción debe suspenderse a tiempo. Evita que el mercado sea manipulado maliciosamente y cause pérdidas.

Navegación de niebla lenta

Sitio web oficial de la tecnología SlowMist

https://www.slowmist.com/

Sitio web oficial del distrito de niebla lenta

https://slowmist.io/

Niebla lenta GitHub

https://github.com/slowmist

Telegrama

https://t.me/slowmisteam

https://twitter.com/@slowmist_team

Medio

https://medium.com/@slowmist

Bihu

https://bihu.com/people/586104

Planeta del Conocimiento

https://t.zsxq.com/Q3zNvvF

Marte

http://t.cn/AiRkv4Gz

Tags:

Durante el Festival de Primavera de este año, los corazones de las personas de todo el país se sintieron perturbados por la epidemia. El brote del nuevo coronavirus está en pleno apogeo y la provincia de Hubei se ve p.

Autora: Helen Partz | Compilador: MayaEl sistema CHESS se encontrará con un nuevo oponente DESSCon el nombre de ClearPay.

En la mañana del 17, la tasa de interés de la nueva operación MLF lanzada por el banco central también se redujo en 10 puntos básicos. Este es otro movimiento después de que las tasas de interés de las operaciones de.

Autor de este artículo: yudan@slow fog security team Prólogo Esta mañana, se sospecha que bZx ha sufrido un segundo ataque, la diferencia es que esta vez el objetivo es el par comercial ETH/sUSD.

Recientemente, Jiang Zhuoer expresó su opinión sobre la próxima reducción a la mitad. Él cree que esta reducción a la mitad provocará un mercado alcista.

En 2020, varias criptomonedas encabezadas por Bitcoin están a punto de reducirse a la mitad Impulsado por los beneficios de la reducción a la mitad y el desarrollo de la industria de la cadena de bloques.

Golden Financial Blockchain, 17 de febrero El Banco Popular de China (PBOC) ha solicitado 84 patentes relacionadas con su plan de moneda digital en una cuenta bancaria minorista existente. De hecho.